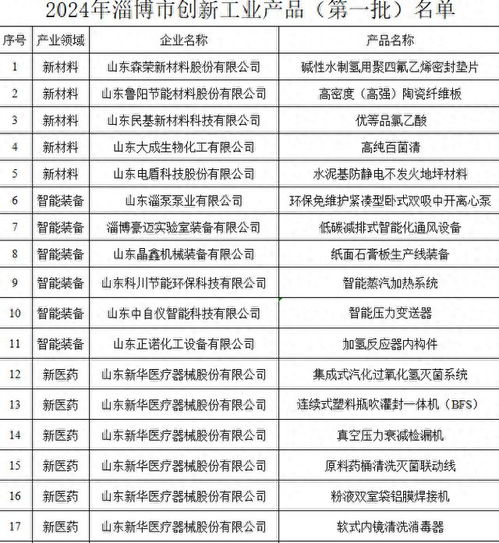

业务数据安全测试及商品订购数量篡改实例——以淄博CMS为例

在当前数字化业务快速发展的背景下,业务数据安全已成为企业运营中不可忽视的一环。数据篡改是常见的攻击形式之一,特别是对于电商平台、内容管理系统(CMS)如淄博CMS,商品订购数量篡改可能会导致严重的财务损失和信誉问题。本文将结合实际测试案例,探讨业务数据安全测试的重要性,并详细分析商品订购数量篡改的实例,旨在帮助企业提升安全防护能力。

一、业务数据安全测试概述

业务数据安全测试是系统安全评估的重要组成部分,它专注于验证业务逻辑层面的漏洞,确保数据在传输、存储和处理过程中不被非法篡改。测试通常包括输入验证测试、权限控制测试、数据完整性测试等。通过这些测试,可以发现潜在的安全风险,例如:用户输入未经过滤导致SQL注入,或业务逻辑缺陷允许恶意用户绕过验证修改关键数据。

以淄博CMS为例,该系统常用于管理网站内容和电子商务功能,如商品订购模块。在测试中,我们模拟了多种攻击场景,包括前端参数篡改、API接口滥用等,以评估其安全性能。测试结果表明,若系统未对用户提交的数据进行充分验证,攻击者可能轻易修改商品订购数量,从而影响订单金额、库存管理和财务结算。

二、商品订购数量篡改实例分析

在实际测试中,我们选取了淄博CMS的一个商品订购模块进行漏洞挖掘。假设系统允许用户通过前端表单或API提交订购请求,其中包含商品ID、订购数量等参数。正常情况下,系统会验证用户权限和输入范围,但如果验证不严,攻击者可能通过以下步骤实施篡改:

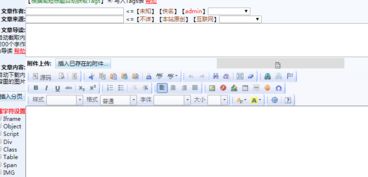

1. 攻击准备:攻击者首先登录系统,访问商品订购页面,并使用浏览器开发者工具或代理工具(如Burp Suite)拦截HTTP请求。

2. 参数篡改:在请求中,订购数量通常以参数形式(如"quantity")发送。攻击者将参数值从合法范围(例如1-10)修改为恶意值,如负数、零或极大数(如99999)。例如,原始请求为:`POST /order?product_id=123&quantity=2`,攻击者修改为:`POST /order?product_id=123&quantity=-5`。

3. 漏洞利用:如果系统未在服务器端对数量进行严格验证(例如,仅依赖前端JavaScript验证),修改后的请求可能被服务器接受。这可能导致多种后果:订购数量为负数时,系统可能错误地增加库存或生成负金额订单;数量为极大值时,可能导致库存耗尽、系统崩溃或财务损失。在淄博CMS的测试案例中,我们发现某个版本存在此类漏洞,允许未授权用户通过API直接修改数量参数,从而影响订单处理。

4. 影响评估:这种篡改不仅破坏了数据完整性,还可能导致企业直接经济损失。例如,攻击者可能以负数量“购买”商品,从而非法获取退款或积分;或者通过超大数量订单占用资源,影响正常用户。如果系统与其他模块(如库存管理、支付网关)集成,漏洞可能连锁放大安全风险。

三、防护措施与建议

针对商品订购数量篡改等业务数据安全问题,淄博CMS及其他系统应采取多层次防护策略:

- 服务器端验证:始终在服务器端对用户输入进行严格验证,包括数据类型、范围(如数量必须为正整数且不超过库存)和业务逻辑约束。避免依赖前端验证,因为攻击者可以绕过它。

- 输入过滤和消毒:对所有传入参数进行过滤,防止SQL注入、XSS等攻击。使用白名单机制,仅允许预期范围内的值。

- 权限控制:实施基于角色的访问控制(RBAC),确保只有授权用户才能修改订单数据。例如,淄博CMS可以添加订单修改日志,并限制普通用户的权限。

- 安全测试常态化:定期进行渗透测试和业务逻辑测试,模拟真实攻击场景。使用自动化工具(如OWASP ZAP)结合手动测试,全面覆盖数据篡改风险。

- 监控与响应:部署实时监控系统,检测异常订单行为(如数量突变),并建立应急响应机制,快速处理安全事件。

业务数据安全测试是防范数据篡改的关键环节。通过淄博CMS的商品订购数量篡改实例,我们可以看出,企业在开发和使用CMS系统时,必须重视业务逻辑漏洞,并采取主动防护措施。只有这样,才能确保数据安全,维护企业声誉和用户信任。

如若转载,请注明出处:http://www.ziboxindeli.com/product/530.html

更新时间:2025-12-06 01:29:22